Log4j? Wat is dat? Waarom horen we er plotseling zo veel over? De IT wereld staat op z’n kop. De recente ontdekking van een significante zwakke schakel in een open-source library voor Java doet een wervelwind van stof opwaaien. De kans dat jouw ICT-omgeving wordt beïnvloed was zelden zo groot. We leggen het probleem van Log4j uit.

Wat is Log4j?

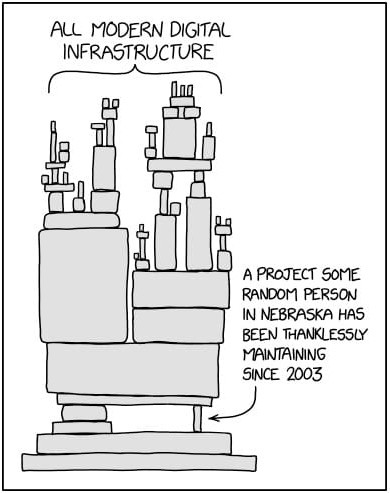

Het gaat om een stukje code dat wereldwijd in de opbouw van ongelofelijk veel software is verwerkt. Naaststaande afbeelding van xkcd maakt visueel zichtbaar hoe dat concept eruit ziet:

Software ontwikkelaars gebruiken Log4j uit de open-source library om activiteiten in Java-applicaties te registreren. Dit wordt ook wel ‘loggen’ genoemd. Wat er precies gelogd wordt, verschilt per toepassing. Dat kunnen bijvoorbeeld de inlogpogingen zijn, de tijdstippen waarop een gebruiker inlogt of de inhoud van chatberichten. Wát er gelogd wordt, doet er niet per sé toe, maar het volgende wel: Java kan in combinatie met Log4j een stukje code in een server op afstand uitvoeren. Door een wisselwerking tussen de programmeertaal Java en het cruciale stukje code van Log4j kan een programma een stukje gelogde code interpreteren als een opdracht en deze uitvoeren. Dit kan dan bijvoorbeeld tot gevolg hebben dat een malware applicatie geactiveerd wordt, met alle gevolgen van dien.

Op 9 december 2021 ontdekte een systeembeheerder in het cloud-securityteam van Alibaba de kwetsbaarheid. De eerste release van Log4j was al in 2013. Omdat Log4j in de basis van een gigantische hoeveelheid platformen, apps en diensten zit verwerkt, lijkt niemand precies te weten hoeveel cyber security-schade hierdoor al is aangericht of het nog kan aangerichten. We weten wel dat cybercriminelen sinds de bekendmaking van dit probleem naar doelwitten zoeken.

Kort gezegd: trek dit ene kleine bouwsteentje in de tekening weg en de gehele infrastructuur stort in elkaar.

“Meerdere securityorganisaties, waaronder Check Point Software, onderstrepen het laatste. De organisatie zegt in drie dagen tijd 400.000 pogingen tot misbruik waargenomen te hebben. Verder stelt zijn onderzoeksafdeling dat cybercriminelen een poging waagden bij 31,5 procent van alle wereldwijde bedrijfsnetwerken.” – Techzine

“Het NCSC waarschuwt voor potentieel grote schade en adviseert om de door Apache beschikbaar gestelde updates zo snel mogelijk te installeren. We zien actief scangedrag in Nederland en verwachten op korte termijn misbruik van de kwetsbaarheid die inmiddels de naam Log4shell heeft gekregen.” – Nationaal Cyber Security Centrum

Wie loopt risico?

De dreiging geldt voor alle Java-applicaties die de input van een gebruiker via Log4j logt. Zoals hierboven genoemd is Log4j zeer breed in gebruik bij grote en kleine organisaties in binnen- en buitenland. Ook in software van Apple, Amazon, Cisco, Microsoft, Netflix en Tesla bijvoorbeeld. Het voorbeeld van Apple iCloud is erg sprekend. Zo bleek Log4j ergens in Apple iClouds software namen van iPhones te loggen, waardoor een naamswijziging van een iPhone voldoende was om de servers van iCloud te infiltreren. Bekijk hier de lijst op Github met applicaties die kwetsbaar zijn.

Omdat Log4j al sinds 2013 veel toegepast is, kunnen veel bedrijven niet direct met zekerheid zeggen of de kwetsbare library ook in hun producten zit. Deze bedrijven voeren met spoed allerlei onderzoeken uit om vast te stellen of Log4j is gebruikt en zo ja, om hiervoor zo snel mogelijk een update te creëren. Ondertussen wordt er door deze ontwikkelaars geen tot weinig informatie naar buiten gebracht uit angst voor consequenties en aanvallen door cybercriminelen. De manier waarop deze kwetsbaarheid misbruikt kan worden is inmiddels publiekelijk bekend. Gezien de vele aandacht voor deze kwetsbaarheid verwacht het NCSC dat de manieren voor misbruik de komende tijd worden doorontwikkeld door cybercriminelen.

Naar schatting komt de library in de meeste zakelijke omgevingen voor. Daarnaast verwacht men dat ook veel andere met het internet verbonden apparaten de zwakke schakel bevatten. Denk aan zonnepanelen, smart koelkasten, smart lighting, schermen en alarmcentrales. Via deze apparatuur kan een hacker toegang krijgen tot je gehele ICT infrastructuur. De dreiging is gigantisch hoog, de gevolgen zijn niet te overzien en iedereen kan geraakt worden.

Wat kan je doen?

Alle updates van applicaties en besturingssystemen die je vanaf deze week ontvangt, dien je zo spoedig mogelijk uit te voeren. Wanneer een leverancier nog niet met een geüpdatete versie komt, dan is uitschakelen de veiligste weg. Koppel apparaten zonder firewall en EDR los van het internet. Overweeg om delen van je netwerk los te koppelen en bepaalde services uit te schakelen. Met het loskoppelen van het internet neem je al een grote stap richting veiligheid.

Om de ernst van de situatie nog eens te schetsen: Uit voorzorg hebben de gemeenten Almere en Hof van Twente al hun complete systemen offline gezet. Pas wanneer ze zeker zijn dat deze zwakheid opgelost is, schakelen ze terug naar de normale situatie.

Heb je ondersteuning nodig bij het onderzoeken welke onderdelen van jouw netwerk gevaar lopen en je beter tijdelijk offline kan halen? Neem contact met ons op. Een snelle analyse kan het grote verschil al maken.